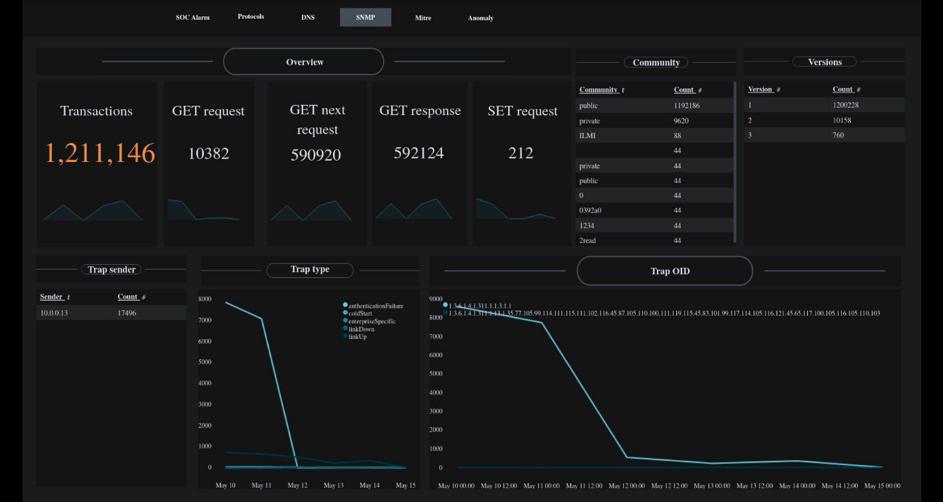

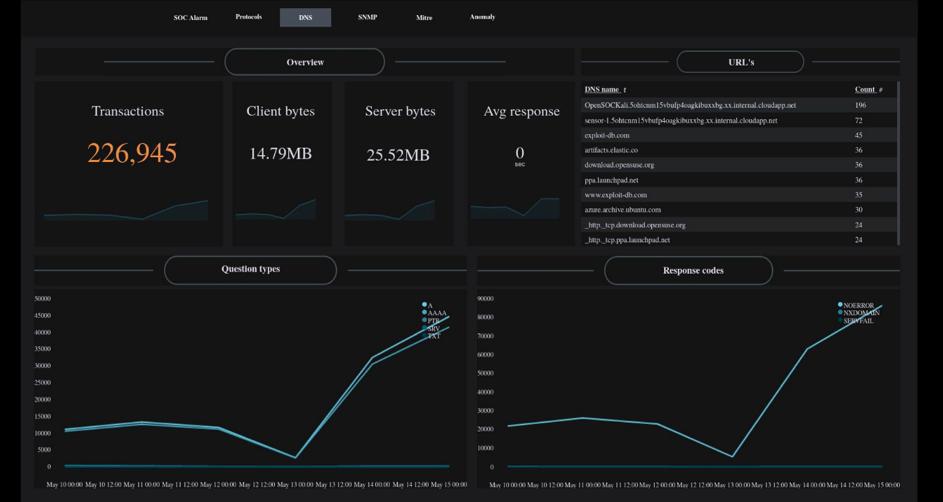

Die Basis von OSCAR ist die Elastic Search Enterprise License und Elastic Cloud. OSCAR gibt es in einer Basisversion und einer Premiumversion. In der Basisversion von OSCAR arbeiten 3 Pipelines eventbasiert, signaturbasiert sowie eine KI-basiert. Die Funktionalität der KI-Pipeline erstreckt sich in der Basisversion auf die generelle Anomalieerkennung. In der Premiumversion ist OSCAR komplett KI-gesteuert. Das SOC alarmiert auf Panels, über Email und über SMS. Unsere Dashboards sind keine Standard Dashboards sondern mit viel Aufwand entwickelte Dashboards. Aus Kibana fließen die Daten in verschiedene Umgebungen, wie die SOAR-Umgebung, die Ticketing- bzw. in eine minimalisierte Incident Management-Umgebung. Die Automation von OSCAR ist variabel, wie es der Kunde wünscht. OSCAR kann weiterhin verschiedene OT Sensoren integrieren für die unterschiedlichen Industrien, um dem Business Security Dienstleistungen bereitzustellen. Derzeit können wir OT-Sensoren anbieten, für alle OT-Teilnehmer, die drehen sowie für Medizintechnik.

OSCAR – Das Security Operations Center für OT und IT

Produkt

OSCAR – Das Security Operations Center für OT und IT

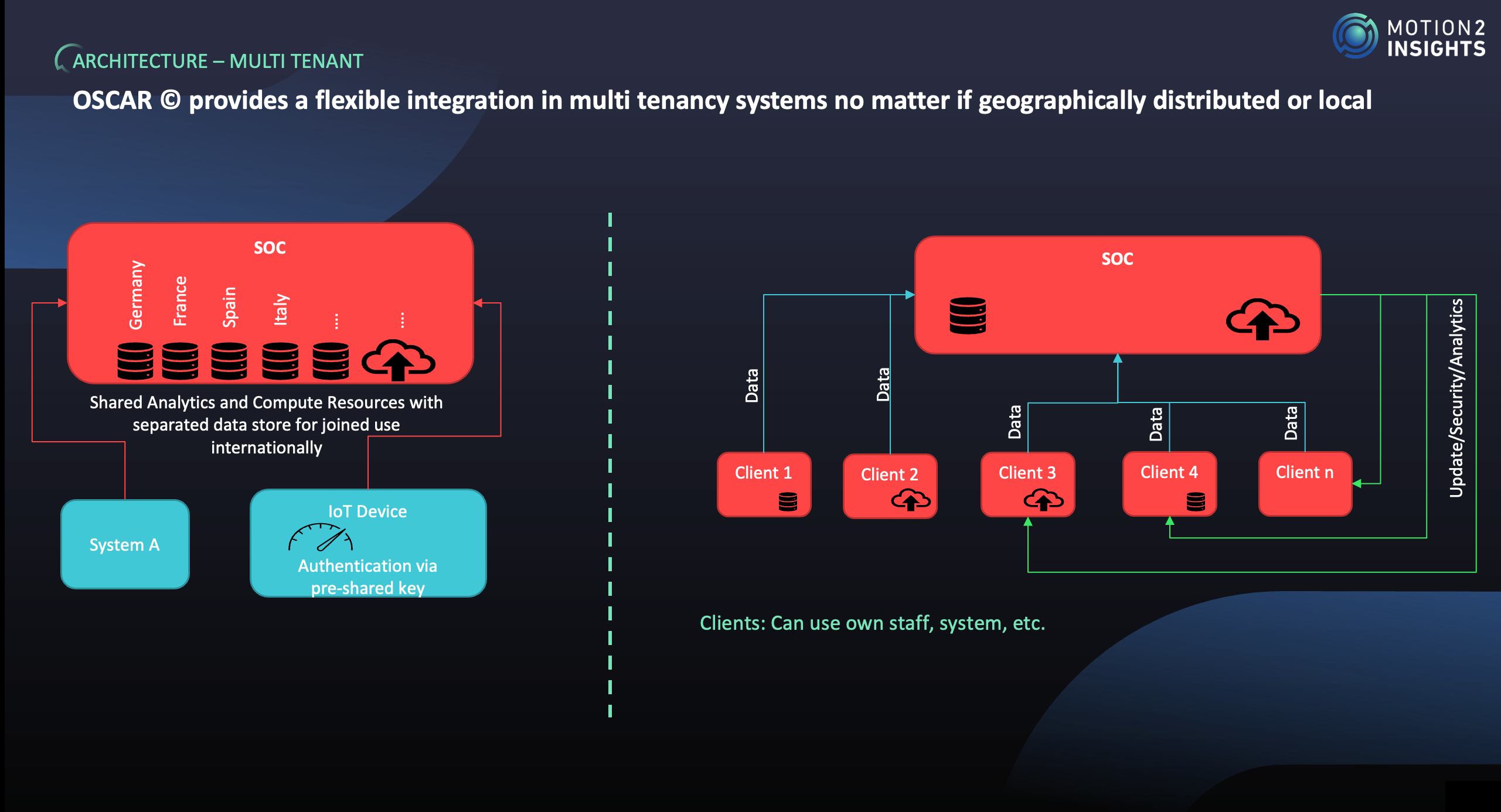

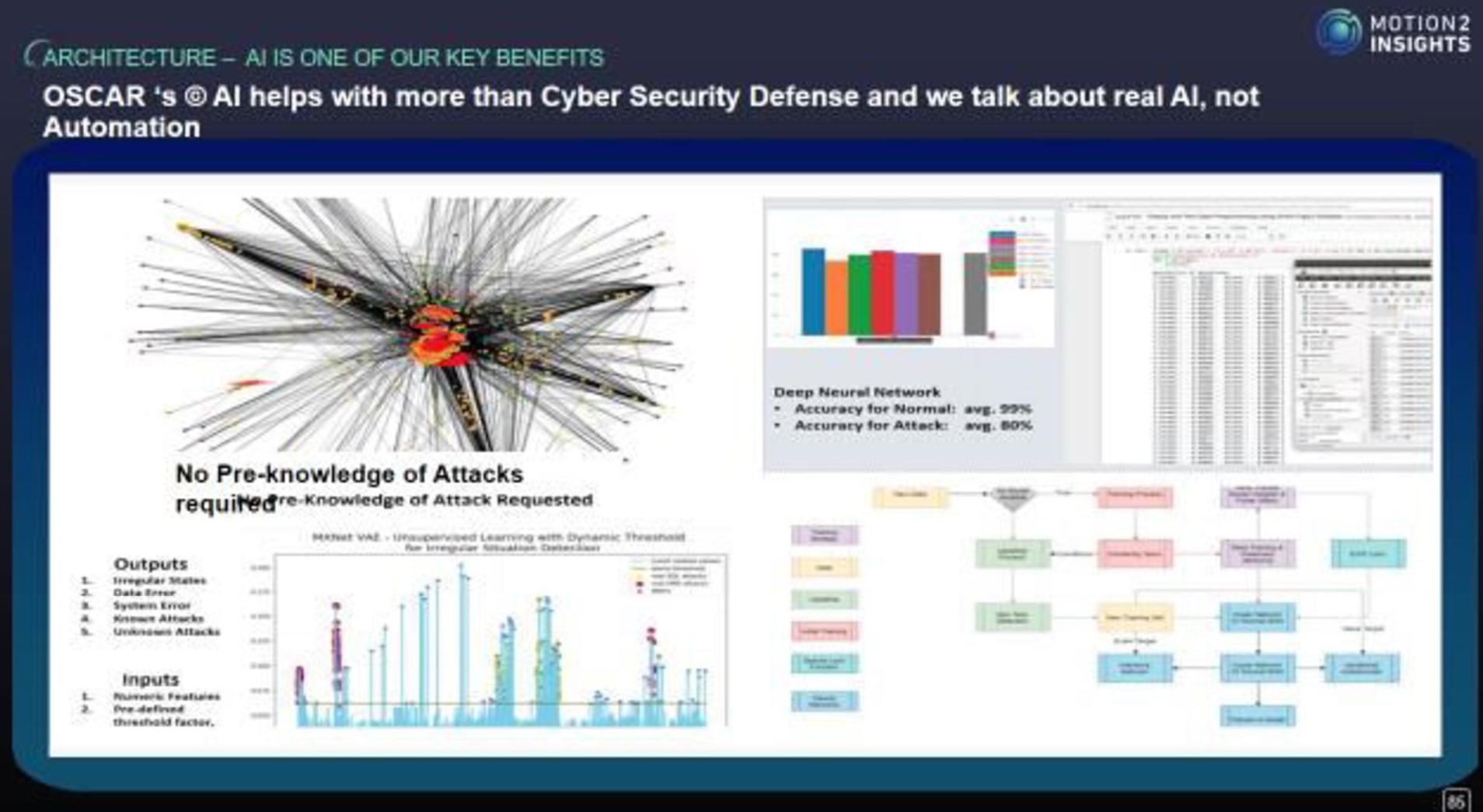

OSCAR steht für Open Security Control Automation and Response. OSCAR ist unser Security Operations Center auf Basis der Elastic Search Enterprise Version bzw. Elastic Cloud. Hierzu bieten wir für unterschiedliche Budgets unterschiedliche SOC-Ausstattung an. OSCAR’s Kernel ist sehr wartungsarm. OSCAR gibt es mit einer event- und signaturbasierten Thread-Erkennung mit einer Anomalieerkennung, und OSCAR gibt es voll KI-gesteuert. OSCAR ist eins der ersten voll KI-gesteuerten SOCs auf der Welt.

Mehr dazu

Architektur

- Integration von Endpoint Security Tools

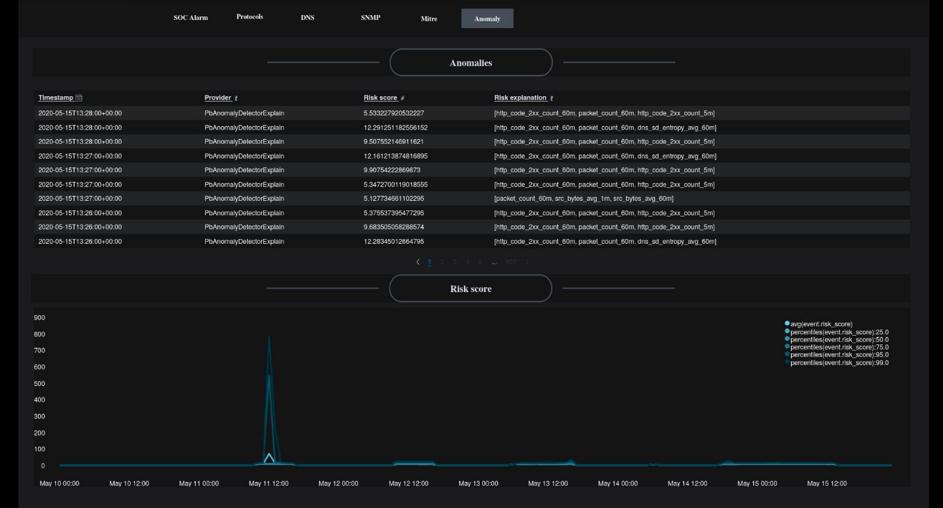

- Anomalieerkennung

- Abarbeitung von High Security Threads mit Hilfe von künstlicher Intelligenz

- IoC-Erkennung in Echtzeit

- Thread Intelligence

- Secure Token Service für die Komponenten im SOC

- Container Security

- Test Automatisierungs- und Replay-Komponenten

- Automatic Exploit Testing

- Workflow-Engine mit Regeln/Use Cases

- Incident Case Management

- Berechnung der riskantesten Threads und Ableitung von ökonomischen Gegenmaßnahmen

- Mitre

- Database Activity Monitoring

- Vulnerabuility Assessment System

- Trouble Ticket System Anbindung / API

- Übergreifendes automatisiertes Risikomanagement

- Schwachstellenscans

- CMDB und Assets (SOC-Readyness)

- Honeypots und Chaff Bugs

- Isolation

- Automatisiertes Binärpatchen

- Automatisiertes Patchen

- Manuelles Patchen

- Exploit Testing

- Datenbank der Risiken und Gegenmaßnahmen

- Virtualisierung mit Docker und Kubernetes

- DevOps-artige Arbeitspakete zur Automatisierung gängiger Aktivitäten

Unsere Entwicklung findet in Deutschland statt. Unser Entwicklungsteam ist sehr gut ausgebildet und folgt den neuesten gängigen Standards in Entwicklung und Programmierung.

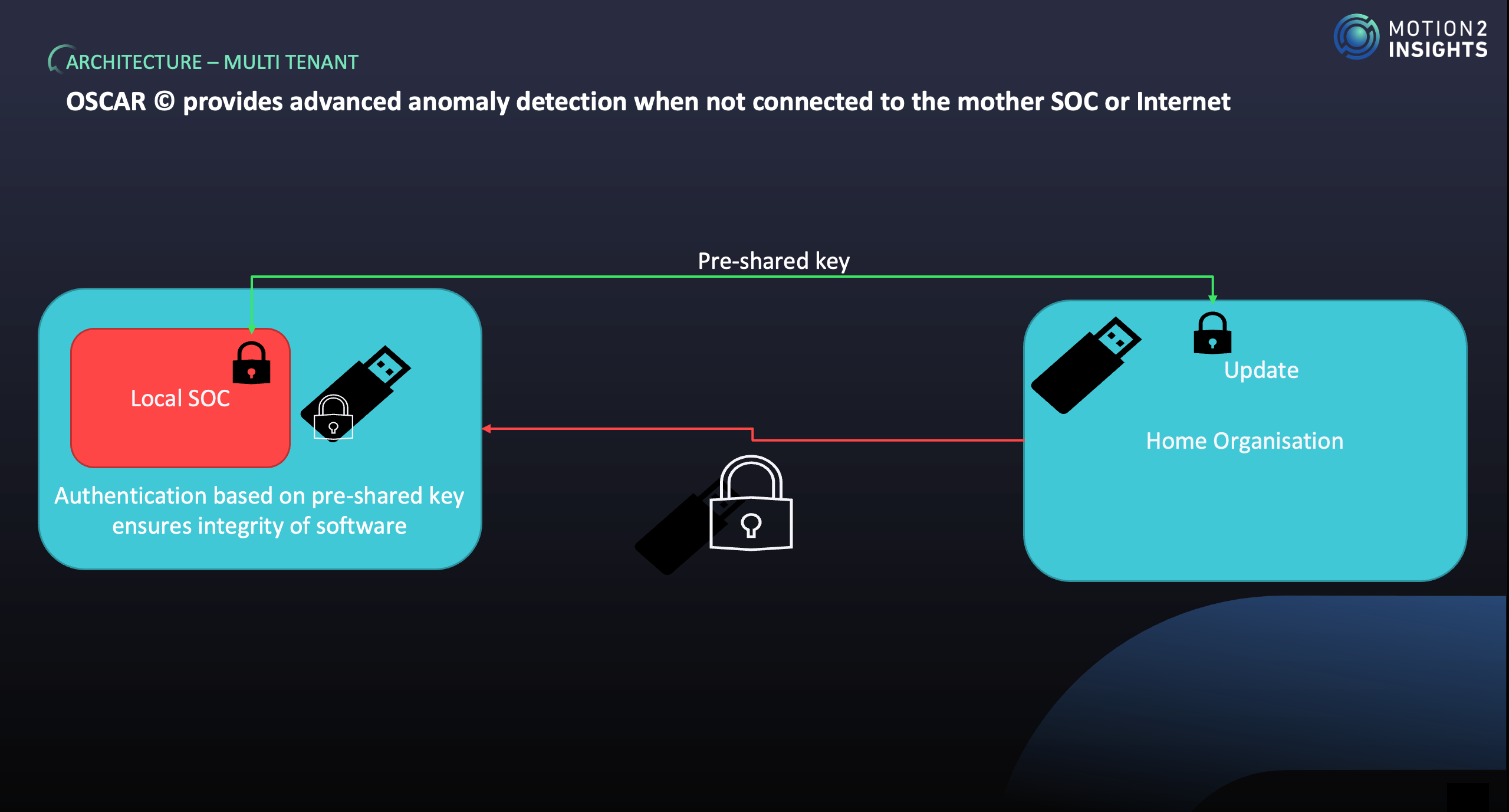

Komponenten

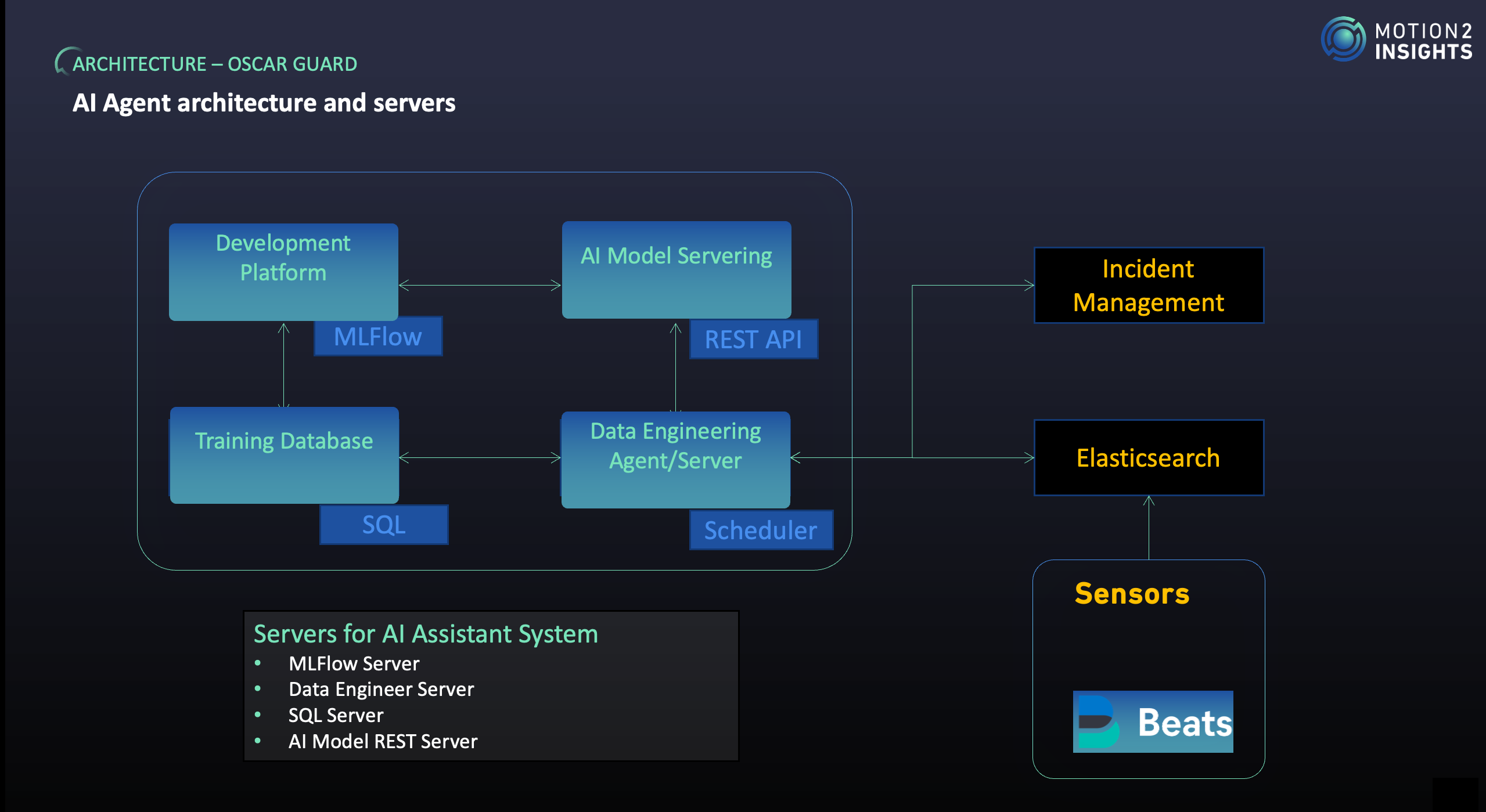

OSCAR GUARD

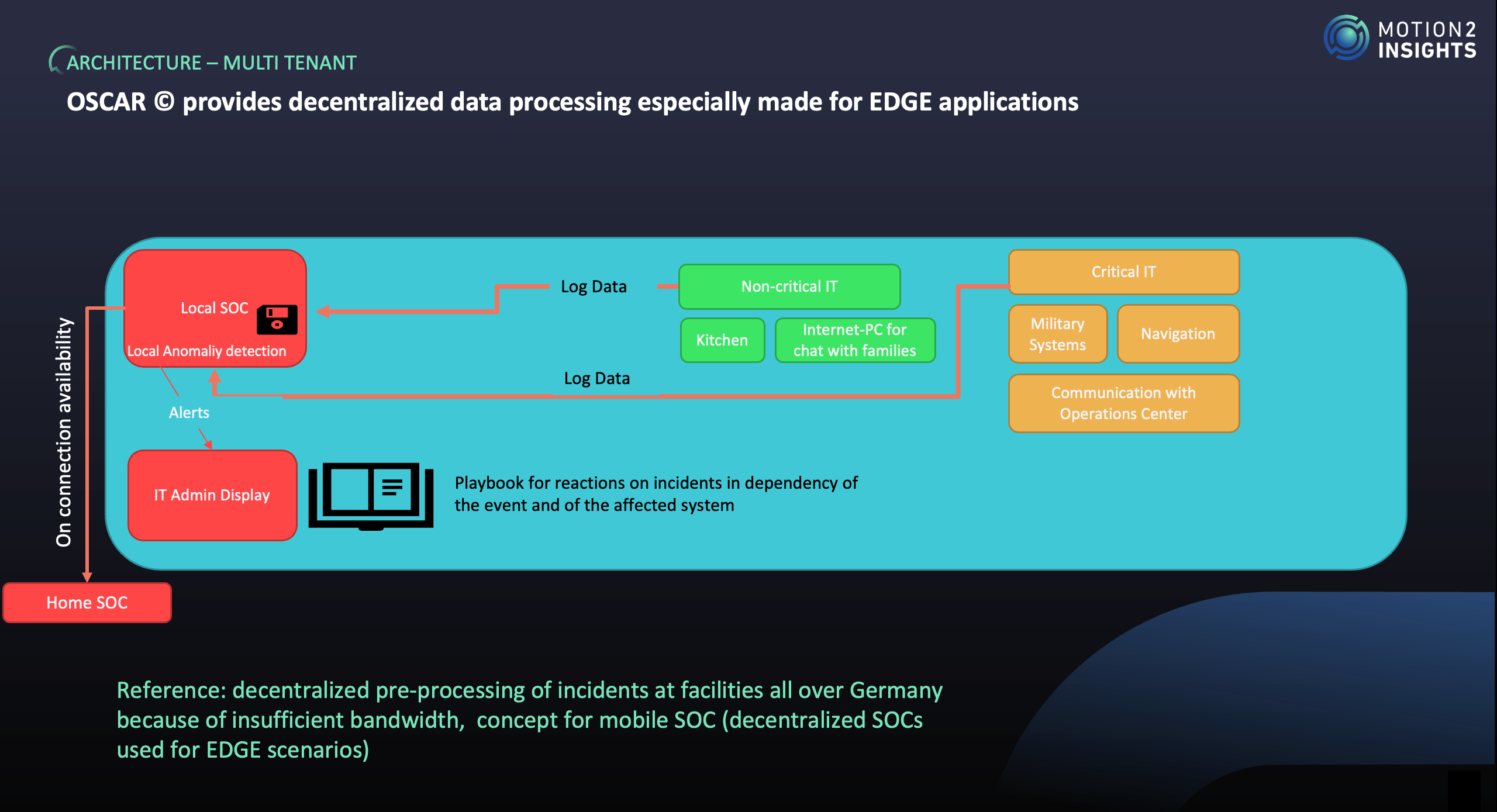

OSCAR, unser SOC-Kernel bietet einen Zugang zum SOC/NOC über eine sichere Appliance und lizenziert diesen. Die Appliance schützt den sicheren Zugang zum SOC/NOC, baut benötigte sichere verschlüsselte Verbindungen auf, schützt die Integrität aller eingesetzter Software und hilft bei der Teilabkopplung und Kommunikation des SOCs für spezielle Missionen via Silentel (NATO Standard). OSCAR gibt es in zwei Versionen und mit drei oder vier Ingestion Pipelines. Eine Version arbeitet mit anomalie- und eventbasierter Thread Detection plus einfacher KI Ingestion Pipeline für automatisierte Handlungen. Die zweite Version arbeitet mit anomalie-, eventbasierter und KI-basierter (ausschließlich selbstlernender Trainingsmodelle) Thread Detection. Mit automatisierten KI-gesteuerten und KI-unterstützten Use-Cases, Playbooks, sowie Abfragen und Reaktionen auf Bedrohungen und kontinuierlicher Überwachung, verbessert OSCAR nicht nur Ihre Sicherheit, sondern auch die Reaktionszeit und Effizienz Ihrer Teams. Zudem spart es durch ein stark reduziertes Incident Management immense Kosten. OSCAR wurde gebaut für OT und IT. Für OT bietet OSCAR Guard Sensor-Add-Ons, die ebenso KI-gesteuert einen Service bereitstellen, den wir „Business Security“ nennen. Automatisierte Prozesse erstellt durch unterschiedliche KI-Trainingsmodelle führen automatisierte Aufgaben in der Infrastruktur aus, in denen es Kunden wünschen. Vertrauen Sie auf OSCAR, um Ihre Sicherheitsmaßnahmen zu optimieren und um eine solide, agile Verteidigung gegen Cyberbedrohungen zu etablieren.

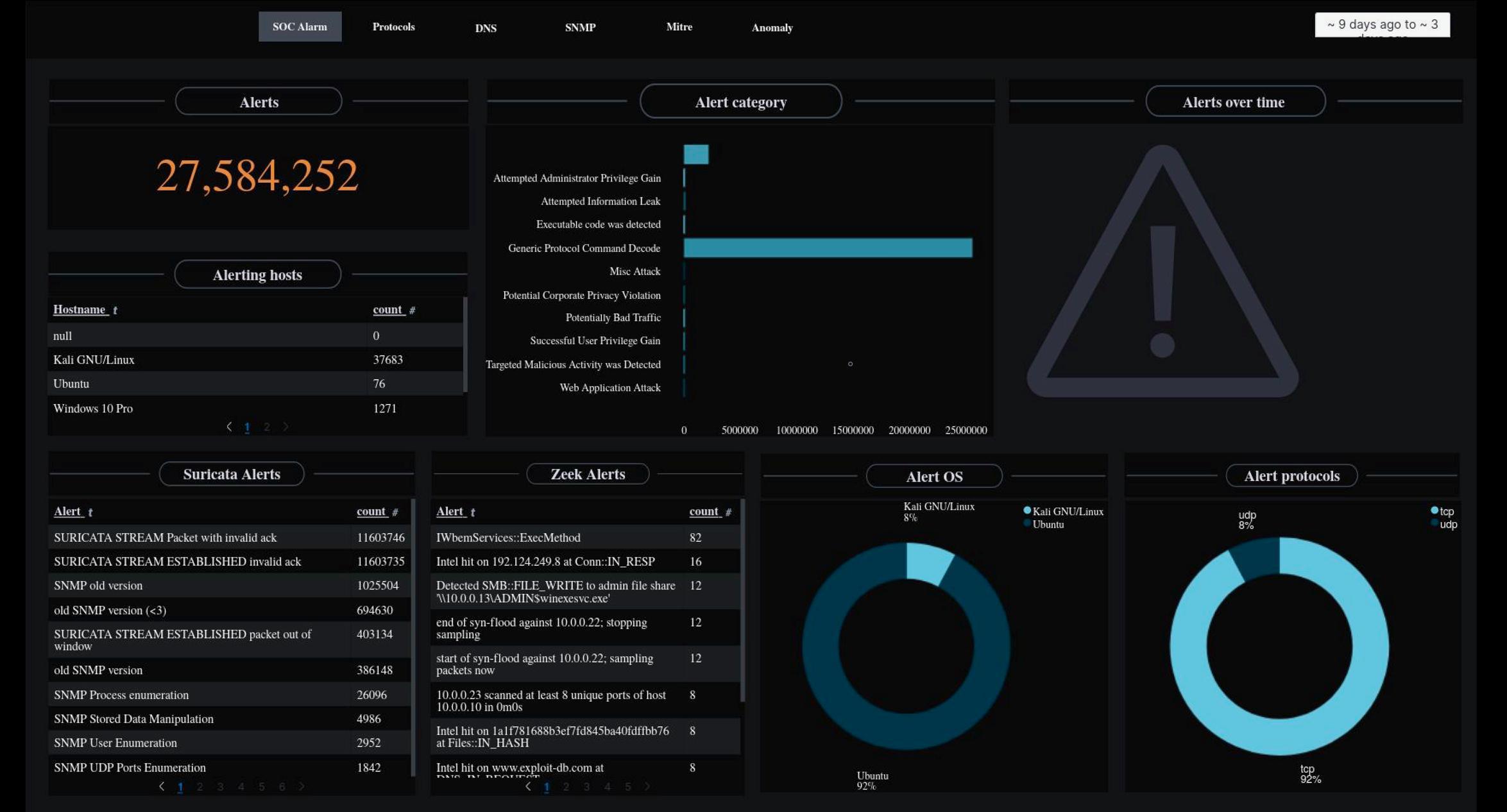

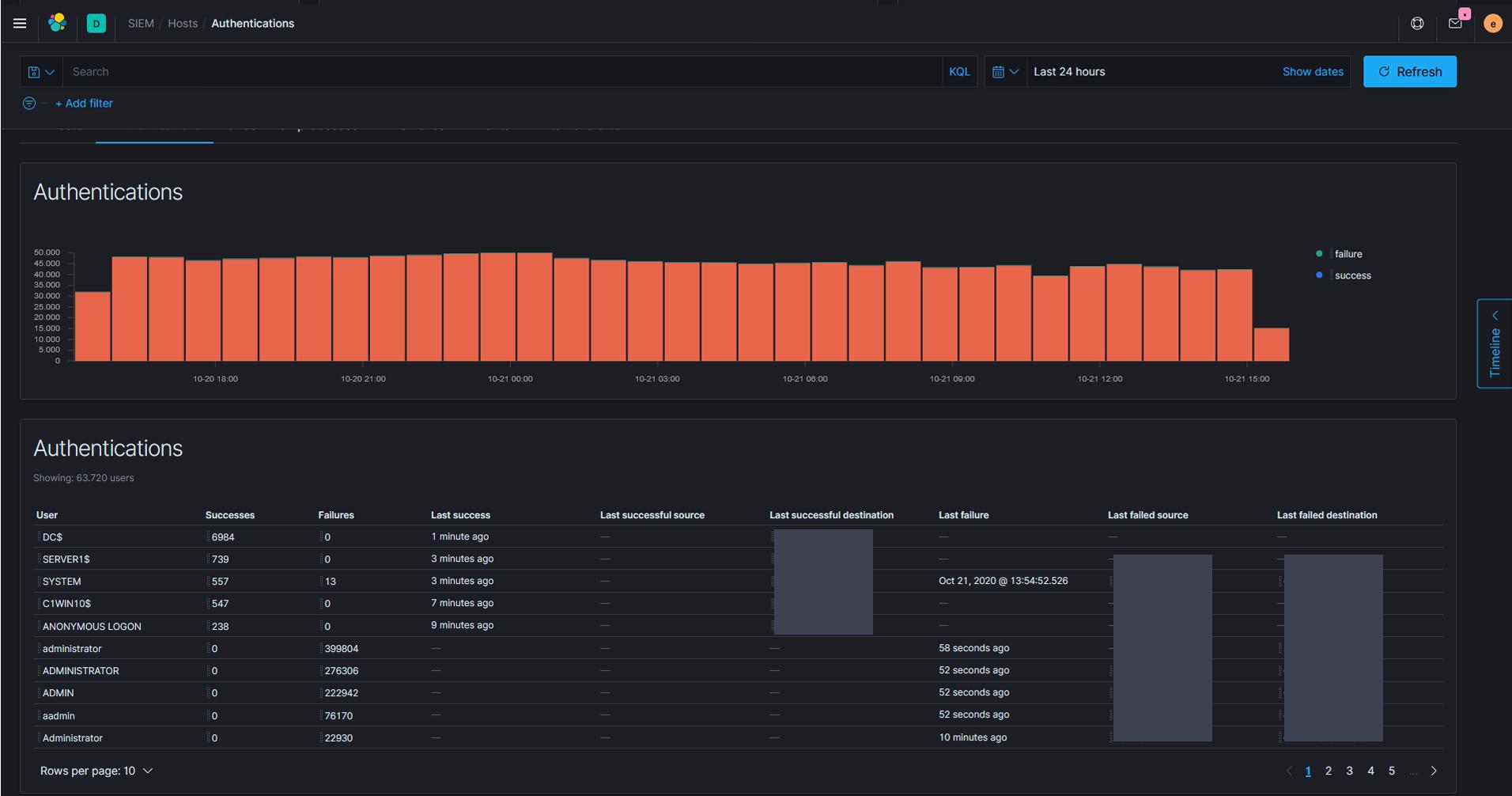

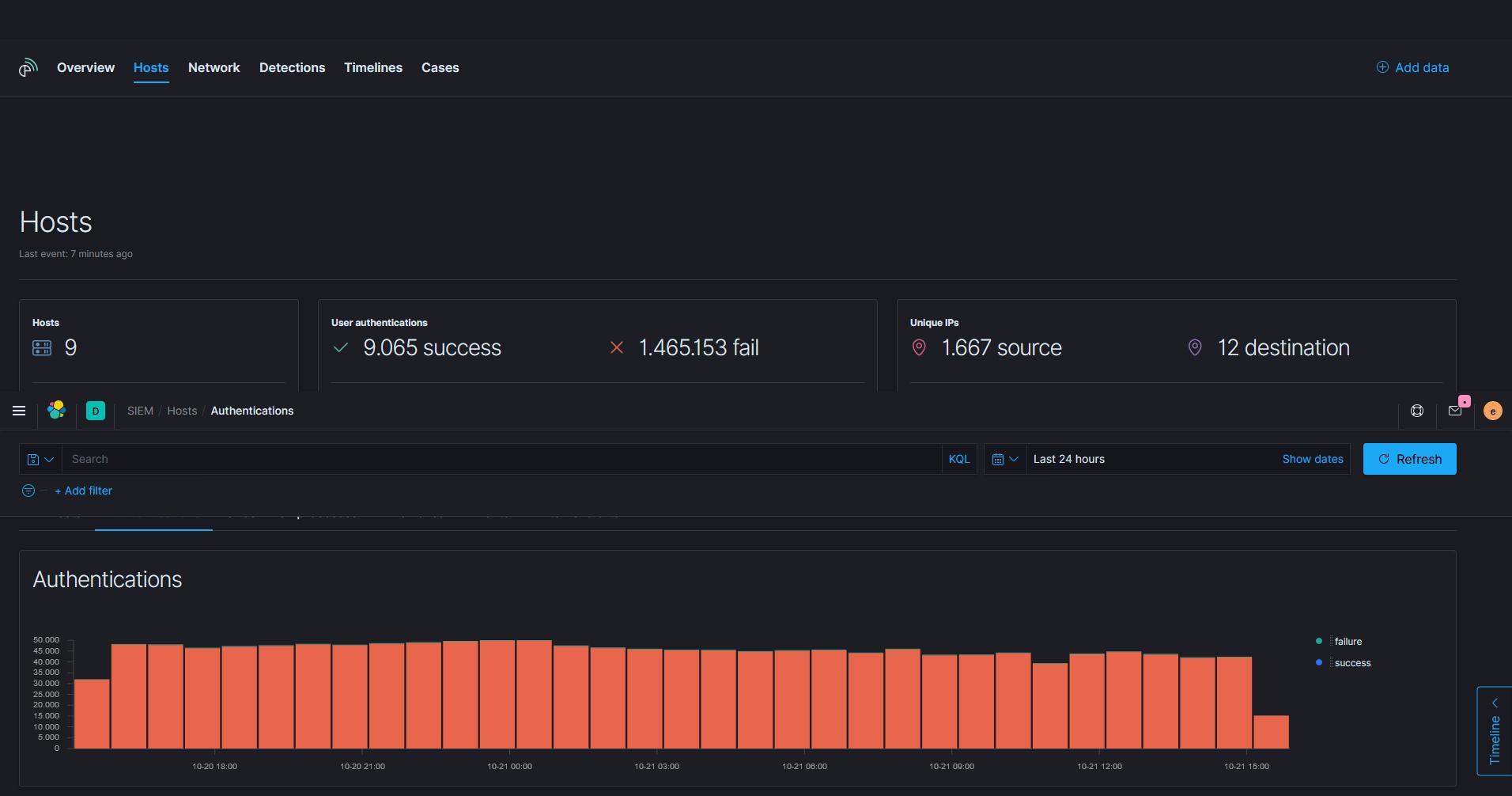

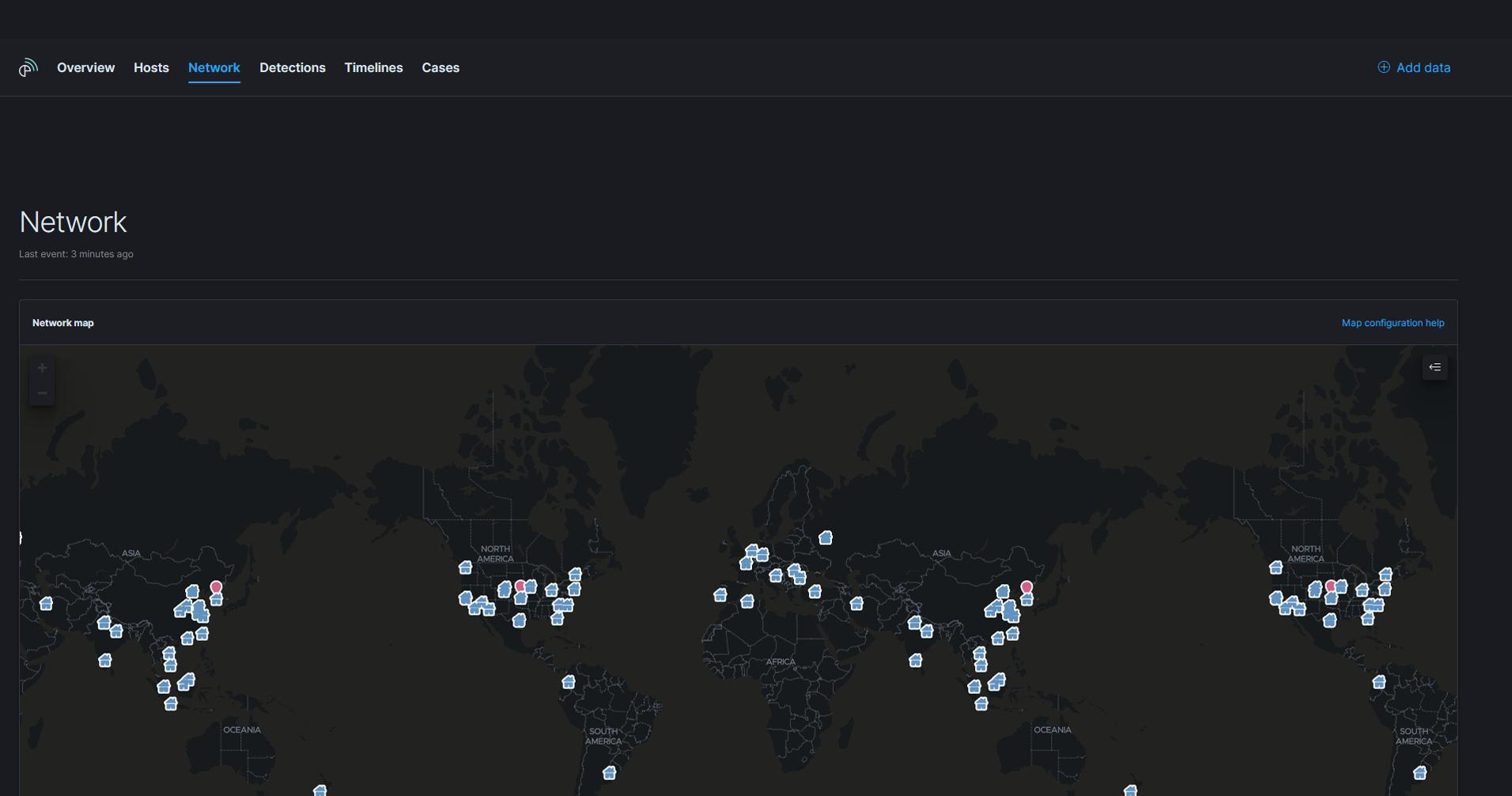

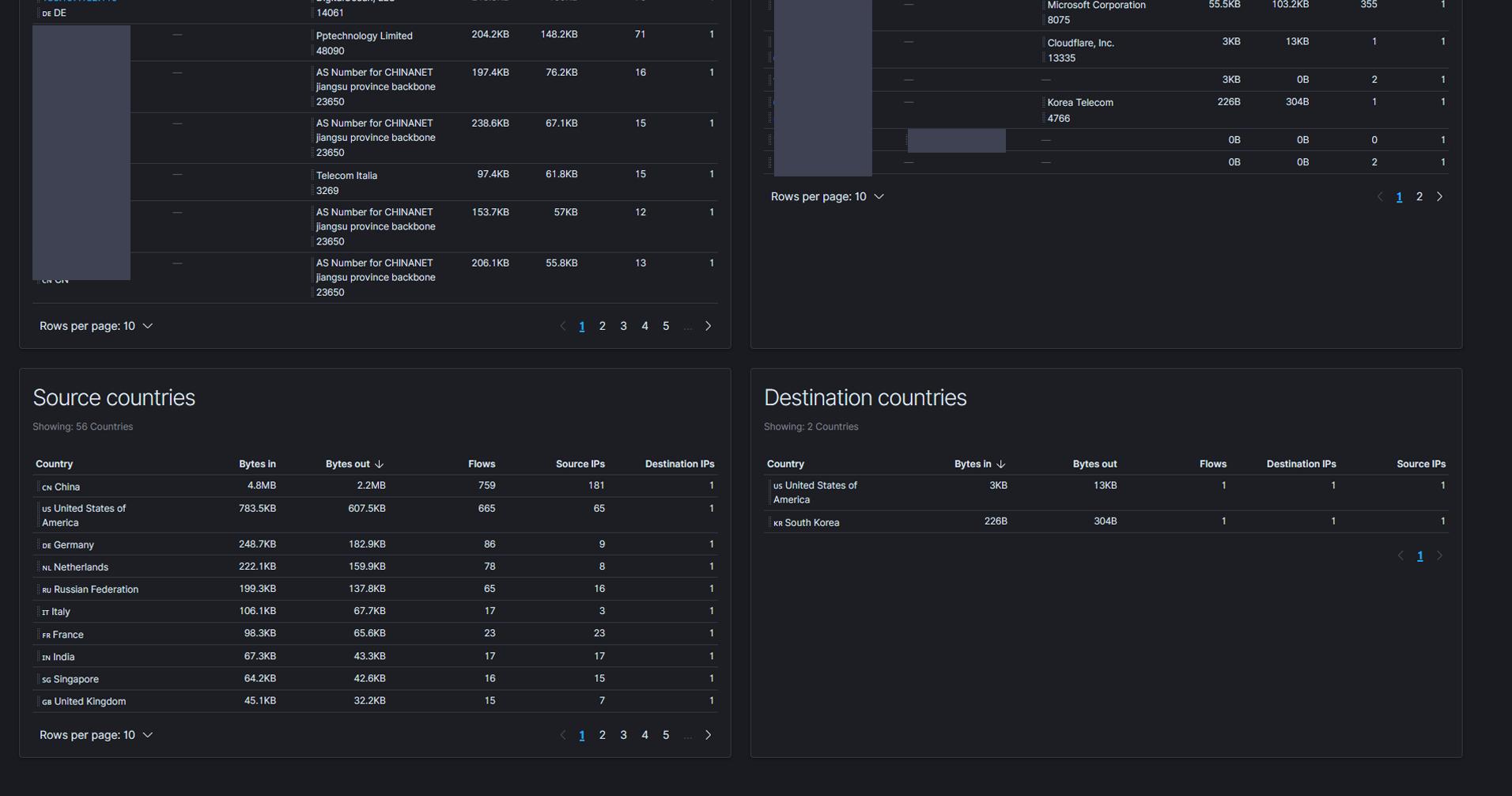

Elastic SIEM

Das Elastic SIEM (Security Information und Event Management) ist eine Schlüsseltechnologie zur Sicherung der IT-Infrastruktur eines Unternehmens. Sie bildet ein Data-Lake, und kombiniert die Sammlung, Analyse und Korrelation von Sicherheitsdaten aus verschiedenen Quellen wie Netzwerken, Servern und Anwendungen in Echtzeit. Durch die zentrale Überwachung ermöglicht SIEM eine schnelle Erkennung und Reaktion auf Bedrohungen, was die Sicherheit erheblich erhöht. Zudem unterstützt SIEM bei der Einhaltung gesetzlicher Vorschriften und erstellt detaillierte Berichte und Audit-Trails. Mit seinen leistungsstarken Funktionen zur Bedrohungserkennung und Incident-Response optimiert SIEM die Sicherheitsprozesse und minimiert Risiken, wodurch Unternehmen ihre IT-Umgebung proaktiv schützen können.

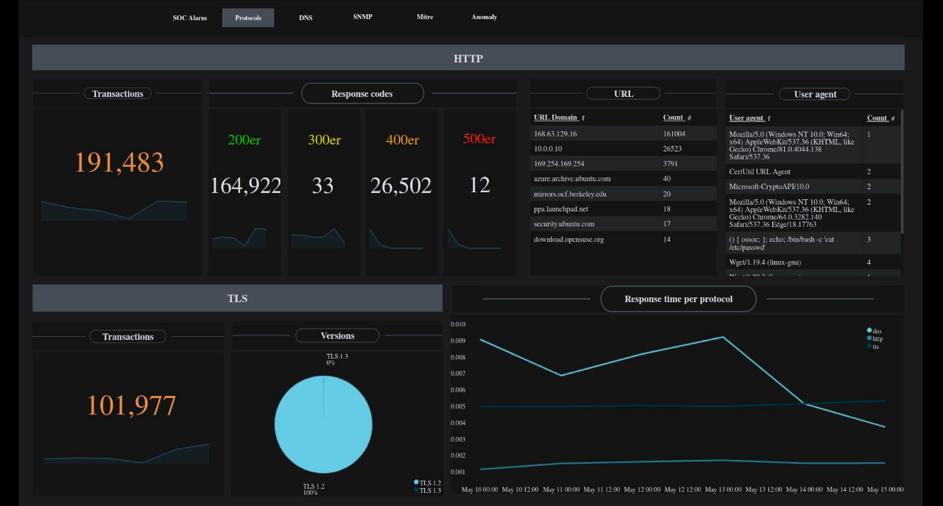

Kibana

Kibana ist ein Tool zur Visualisierung und Nutzung indizierter Daten in der Analyse- und Suchmaschine Elastic Search. Diese Anwendung ermöglicht ein einfaches Lesen und Interpretieren der Informationen, die in visuellen, intuitiven und interaktiven Formaten angeboten werden. Mit Kibana kann man schnelle und skalierbare Datenanalysen für Observability, Sicherheit und Suchen durchführen. Es bietet eine leistungsstarke Analyse von Daten aus beliebigen Quellen, von Threat-Intelligence bis zu Search Analytics, von Logs bis zur Anwendungsüberwachung und vieles mehr.

tines

Tines ist eine Automationssoftware für bekannte Bedrohungen. Untersuchen, beheben und melden Sie einen Vorfall in einem kollaborativen Arbeitsbereich mit dem leistungsstarken, intuitiven Case Management von Tines. Bessere Automatisierungen, weniger Fälle, schnellere Reaktion auf Vorfälle. Binden Sie die Menschen ein, wenn es für Ihr Unternehmen wichtig ist, während die Arbeitsabläufe den Rest erfassen. Mithilfe von Fällen können Sie ganz einfach an der Reaktion auf Vorfälle arbeiten und einen Prüfpfad für die Lösung erstellen. Reduzieren Sie Reibung, ohne Kompromisse bei Ihrer Technologie einzugehen. An der Automatisierung sind häufig andere Teams – DevOps, IT, HROps – beteiligt, die in anderen Systemen arbeiten. Arbeiten mithilfe von Fällen effektiv system- und teamübergreifend zusammen. Arbeiten mehr mit Use Cases und KI. Ereignisdaten zusammenfassen und an einen Case übergeben. Formatieren Sie eine Fallvorlage mit Markdown. Fassen Sie zusammen, was in einem Case passiert ist, und geben Sie es an eine Stelle weiter. Formatieren Sie eine Zeitleiste mit Ereignissen in einer Visualisierung und fügen Sie sie dann einem Case hinzu. Ordnen Sie Datensätze zu.

SWIMLANE

Mit Swimlane können Sie Low-Code-Automatisierung in SecOps, Fraud, OT-Umgebungen, Clouds, Compliance, Audit und mehr erstellen und anwenden. Automatisieren Sie alles mit Swimlane Turbine. Organisationen verfügen oftmals nicht über die gleichen internen Prozesse, Datenquellen, Teamstrukturen oder Ressourcen. Swimlane hat Turbines für die Zukunft der Automatisierung gebaut. Von grundlegenden betrieblichen Aufgaben bis hin zu branchenspezifischen Anwendungen kann Turbine alles automatisieren, damit alle ihre Geschäftsziele erreichen können. Das einzige Hindernis ist Ihre Vorstellungskraft. Die häufigste Verwendung einer Low-Code-Sicherheitsplattform ist die Bewältigung von Aufgaben im SOC. Turbine ist ein SOC-Verstärker. Es integriert alle Sicherheitstools und automatisiert die manuelle Aufgabenausführung in Maschinengeschwindigkeit. Automatisierung von kritischen SOC-Prozessen, wie Phishing, Incident Response, SIEM Triage, Threat Hunting, EDR Alert Triage. Automatisieren zusätzlich Insider Thread und Secure Employee Offboarding, sowie Fraud Investigation und Response.

PALOALTO

Automatisierung ist heute für Sicherheitsabläufe von entscheidender Bedeutung, da die schnelle Verlagerung in die Cloud und die Verbreitung isolierter Tools zu einer Explosion von Sicherheitswarnungen geführt haben. Aufgrund des Mangels an Sicherheitsexperten ist es für SecOps-Teams schwierig, alle eingehenden Warnungen zeitnah zu bearbeiten. Es ist an der Zeit, darüber nachzudenken, wie Sie die Automatisierung nutzen können, um diese Lücke zu schließen und auch Ihre menschlichen Analysten vor einem Burnout zu schützen. Schützen Sie alles und jeden an jedem Standort vor den neuesten Bedrohungen. Die auf Zero Trust ausgelegte und auf KI basierende Strata™ Network Security Platform überwacht, analysiert und verhindert komplexe Bedrohungen proaktiv in Echtzeit und mit geringerer Komplexität und ermöglicht so sicheres Wachstum und Innovation für Ihr Unternehmen.

XEOX

XEOX bietet mit seiner Port-basierten NAC-Funktion (Network Access Control) robuste Netzwerksicherheitsfunktionen. Diese Funktion verweigert nicht registrierten Geräten aktiv den Netzwerkzugang und benachrichtigt gleichzeitig das IT-Team. Zusätzlich zur Verweigerung nicht autorisierter Einträge hilft NAC bei der Zuweisung des richtigen VLANs zu Switch-Ports auf der Grundlage des Gerätetyps für ein vereinfachtes LAN-Management. Außerdem werden alle LAN-Aktivitäten aufgezeichnet, was die Einhaltung der Vorschriften und die Audit-Prozesse verbessert. XEOX unterstützt außerdem alle LAN-Geräte, Voice-VLAN, dynamische VLAN-Zuweisung, ein Multi-Site-Konzept, E-Mail-Benachrichtigungen und Netzwerkdokumentation. Wir setzen XEOX und all diese Funktionen ein, um ein NOC zu etablieren, wenn das SOC nicht ausreichen sollte.

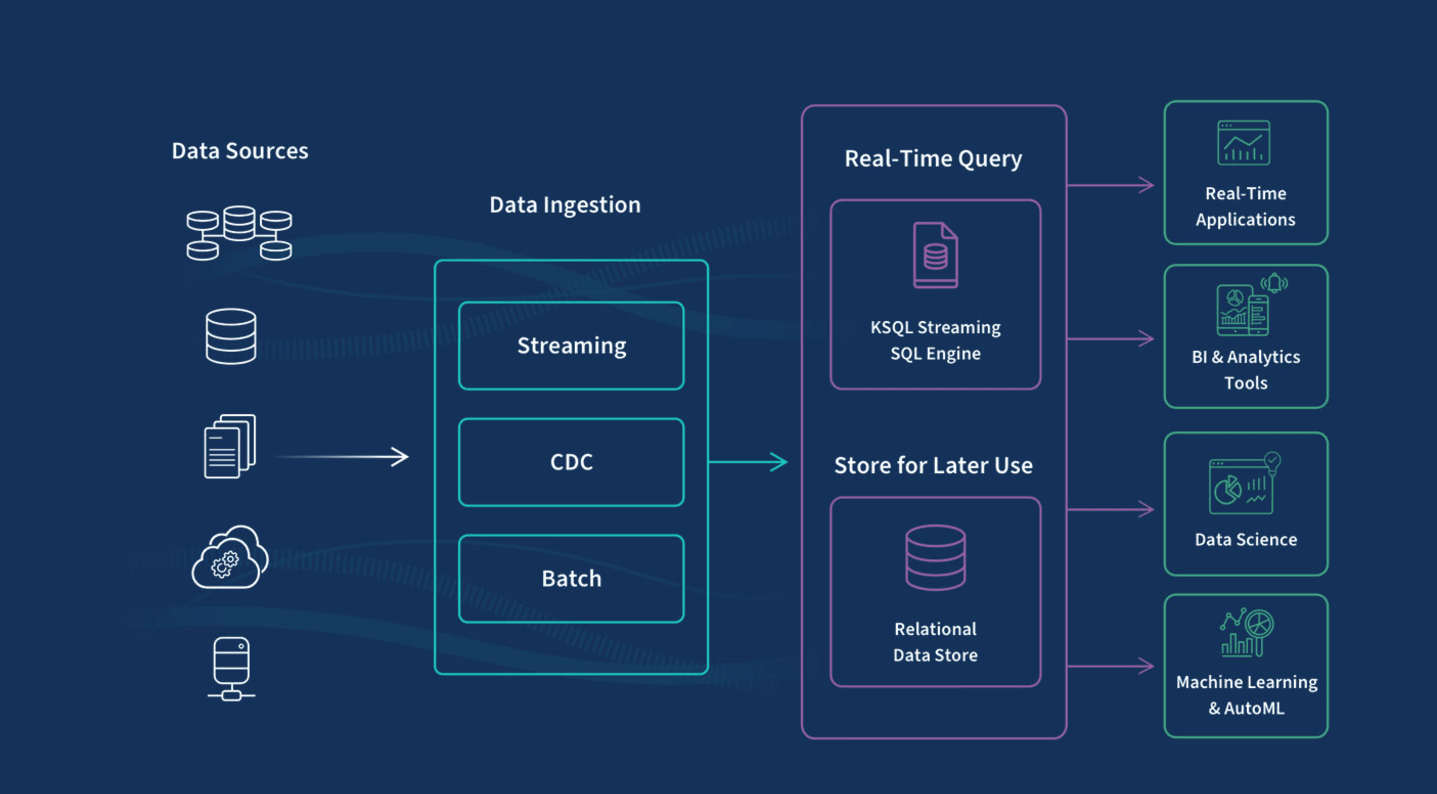

Sensor Beats und Ingestion Pipelines

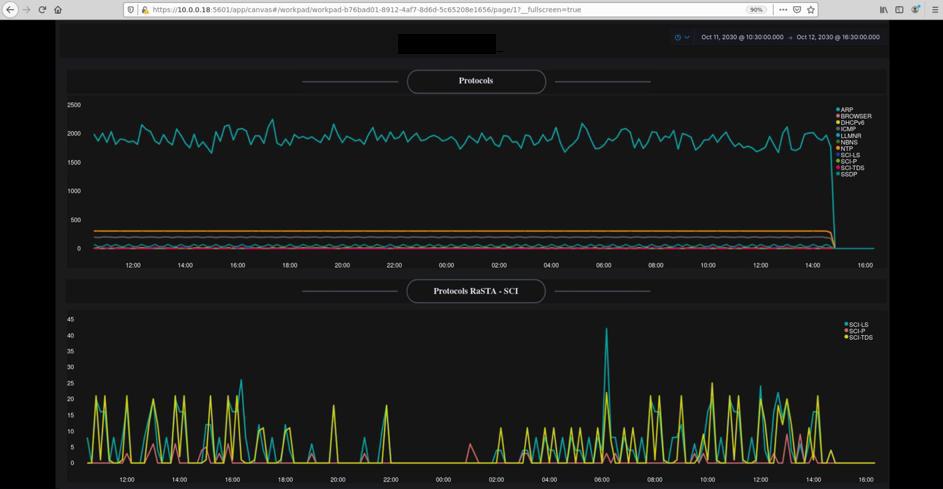

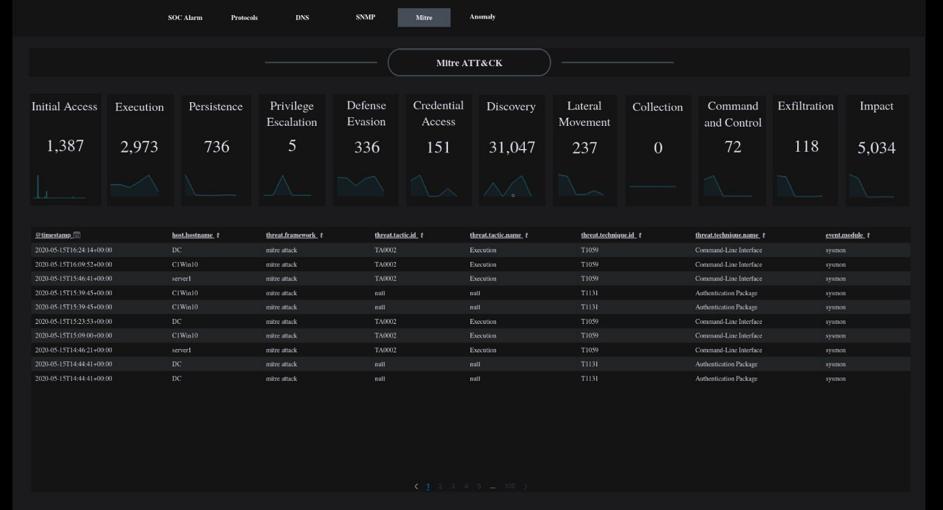

OSCAR nutzt eine überschaubare Anzahl äußerst leistungsstarker Sensoren und Ingestion Pipelines (Event, Anomalie und KI). Die Sensoren dienen unterschiedlichen Thread Detection Methoden. Die Pipelines kümmern sich um die Datenströme von bereits vorhandenen Datenquellen in das SOC. Die Daten werden normalisiert, gefiltert, transformiert oder angereichert. Unter anderem nutzen wir Elastic Search-basierende Tools für die Datenaufnahme von OSCAR. In unseren Machine-Learning-Pipelines erfolgt die Datenerfassung online und offline. Die Daten werden untersucht, transformiert und an das Feature Engineering gesendet. Wir verwenden ausschließlich selbstlernende Trainingsmodelle, CHI-Quadrat-Ansätze und andere mathematische Ansätze für statistische Tests, um die Auswirkung einer Funktion gemäß den trainierten Modellen des maschinellen Lernens zu bestimmen. Wir verwenden für jedes unserer Modelle dedizierte Pipelines. Unsere durchschnittliche Trefferquote bei der KI-basierten Bedrohungserkennung beträgt 99,8 %. OSCAR erfasst kontinuierlich Sicherheitsereignisse in Datenquellen. Durch den Einsatz exzellenter und zertifizierter Technologien und umfassender Datenkorrelation werden Bedrohungen zuverlässig erkannt. Unser SOC bietet eine fehlertolerante und validere Bedrohungserkennung, unter anderem durch Datenkorrelation. Die Erkennung erfolgt in Echtzeit und retrospektiv. Die Sichtbarkeit im SOC durch die Panels wird kontinuierlich optimiert. OSCAR ist durch seine Trägerplattform Eastic Search hoch skalierbar, extrem leistungsstark und kostentransparent. Wir haben unseren ML-basierten Autopiloten bereits in die Bedrohungsanalyse integriert. Zu den häufigsten Bedrohungen zählen Ransomware, Malware (aaS), Dos und DDoS-Angriffe, Phishing-Kampagnen, Man-in-the-middle-Attacks, Cross-Site-Scriptings, Cloud-Angriffe, Daten- und Identitätsdiebstähle, Brute-force Angriffe, Tunneling- Angriffe, Spoofing-Angriffe und diverse Injections. KI-Playbooks und SOAR-Tools automatisieren auf der Verteidigungsebene. Wir setzten hauptsächlich Tines und Swimlane ein, auf Wunsch auch Palo Alto’s XSOAR. Alle Signatur- und Event-basierten Use Cases von OSCAR sind auch als KI-Use Cases verfügbar. OSCAR bietet in gewissem Umfang Angriffssimulationen. Der Reifegrad steigt von Projekt zu Projekt. In OSCAR werden Vorfälle mithilfe eines erweiterten MITRE ATT&CK-Frameworks vorab bewertet. Letztlich werden nur die kritischen Alarme von der KI oder von Incident Managern, Sicherheitsanalysten, IT-Forensikern und Red Teams ausgewertet, um garantiert verlässliche Entscheidungen für die weitere Behandlung des Angriffs – oder für die Gegenwirkung bzw. Abwehr – zu treffen. OSCAR kann so eingerichtet werden, dass dessen Autopilot die Behebung von Bedrohungen oder Angriffen einleitet oder dem Bediener lediglich vorschlägt, wie die Störung am besten behoben werden kann. Die endgültige Entscheidung kann durch Benutzereingriff getroffen werden. Benutzer können über die Human-API der KI ganz normale Fragen stellen, wie z.B. „Zeige mir welche Hosts befallen sind“.

IOT Sensors

Das eingebettete Anomalieüberwachungsgerät mit künstlicher Intelligenz von OSCAR ist ein Multisensor-Erkennungssystem, basierend auf hochpräzisen Teil-Sensoren für z. B. Vibration, Geräusche, magnetischer Fluss, Ultraschall und anderer Sensorik, das eine frühzeitige Diagnose durch Überwachung verschiedener Arten von Zuständen und Merkmalen mechanischer Materialermüdung und Ausfällen ermöglicht. Alle IoT-Sensoren haben die KI in Hardware integriert, die per Software angesteuert wird. Basierend auf einem Beispiel der Sensoren xSensus TM PRO & AIR für den OT-Use Case einer Legacy-Pumpe, die kein analoges oder digitales Ausgangssignal bereitstellt, arbeiten 3 unabhängige einachsige hochpräzise analoge Vibrationssensoren, hochpräzise MEMS-Mikrofone, Ultraschallsensor, Magnetfeldsensor und Temperatursensor für die aktuelle Statusanzeige. Das System integriert 1200+ Vibrationsdiagnosebibliotheken, 650+ Rauschanomaliediagnosebibliotheken, 230+ Ultraschallmodelldiagnosebibliotheken, sowie 80+ Magnetflussanomaliediagnosebibliotheken. Wir halten jeweils die besten OT-Sensoren für Ihre branchenspezifische Ausrichtung bereit.

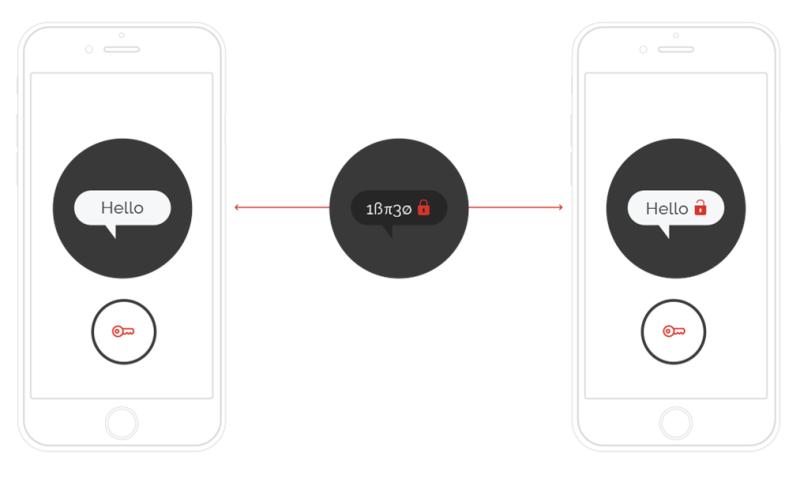

Silentel

Silentel schützt Ihre Sprachanrufe, Nachrichten, Chats, vertraulichen Dokumente, Fotos oder andere Dateien vor Abhören und Abfangen. Silentel ist NATO Standard. Wir setzen es ein, um Ihrem SOC/NOC einen Mehrwert zu verleihen, um sicher in jeglicher Kommunikation zu sein. Wir setzen Silentel auch für SOC-Edge-Anwendungen ein, wenn ein Teil des SOCs vom Mutter-SOC für einen Einsatz oder eine Mission abgekoppelt werden muss, um die Integrität der Software sicherzustellen. Wir tauschen einen Teil der Schlüssel über Silentel aus.

IM Platform Ticketing

Am Ende eines SOC-Prozesses steht eine Handlung. Diese Handlungen können wir analog durch Incident Manager oder durch die KI durchführen lassen, je nach Reifegrad des implementierten SOCs/NOCs. Steuert die KI, so führt sie knallharte automatisierte Handlungen, die trainiert wurden durch. Das Ticket, das sie erstellt im Ticketingsystem, berichtet nur noch über den Incident und die Handlungen samt Traces. Für OSCARs Implementierungen ohne KI, wird das System in üblicher Weise für das Incident Management eingesetzt. Motion2Insights (M2I) hat keine festgelegte IM Ticketing Plattform. Wir setzen on-premisses das ein, was der Kunde bereits hat. Für SOC as a Service aus der Cloud setzen wir Jira ein.